截至2013年至2021年Q1季度,勒索软件地址收到的加密币总价值已超过6亿美金

2022-12-30

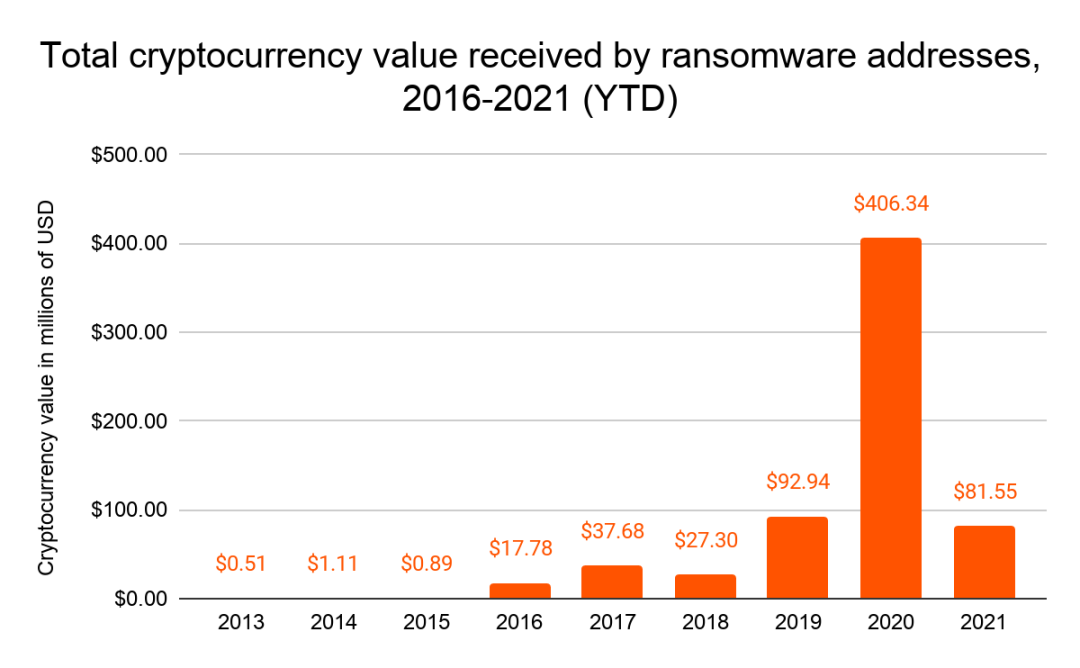

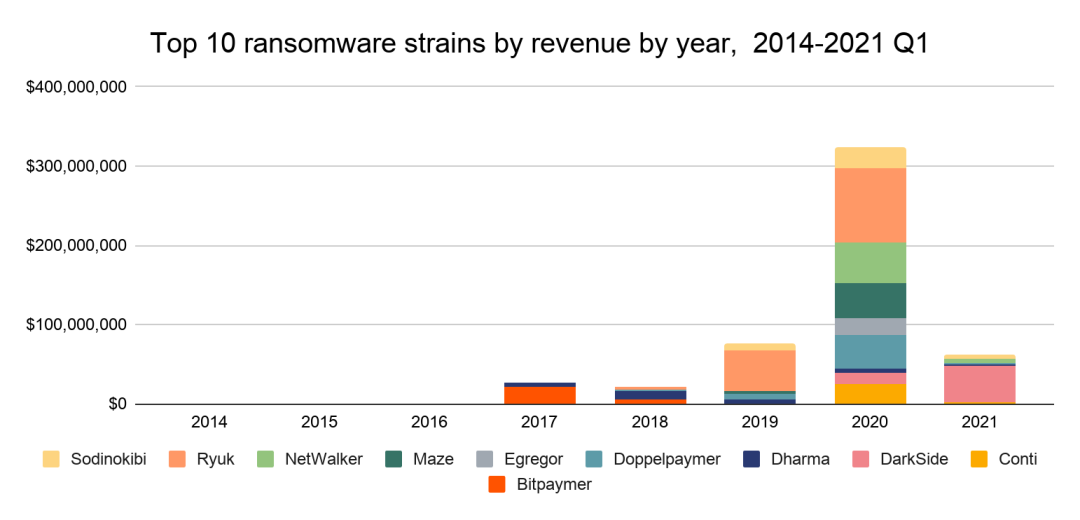

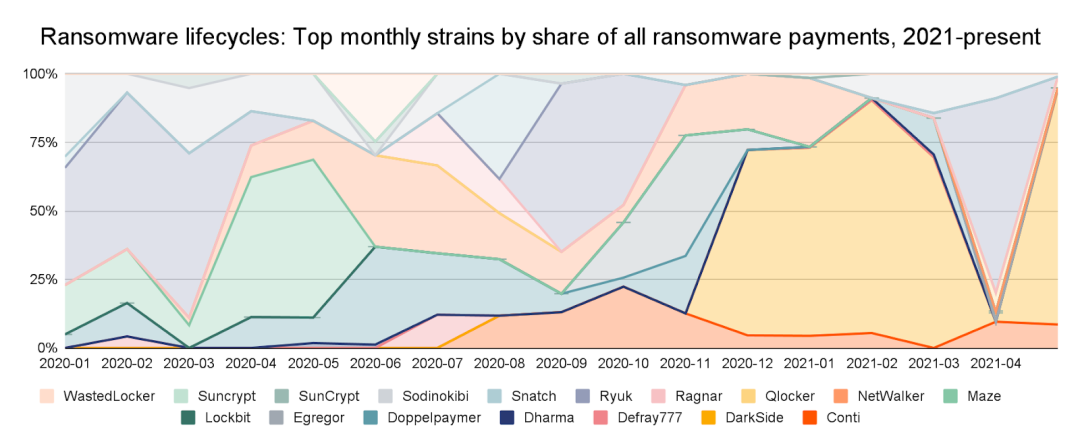

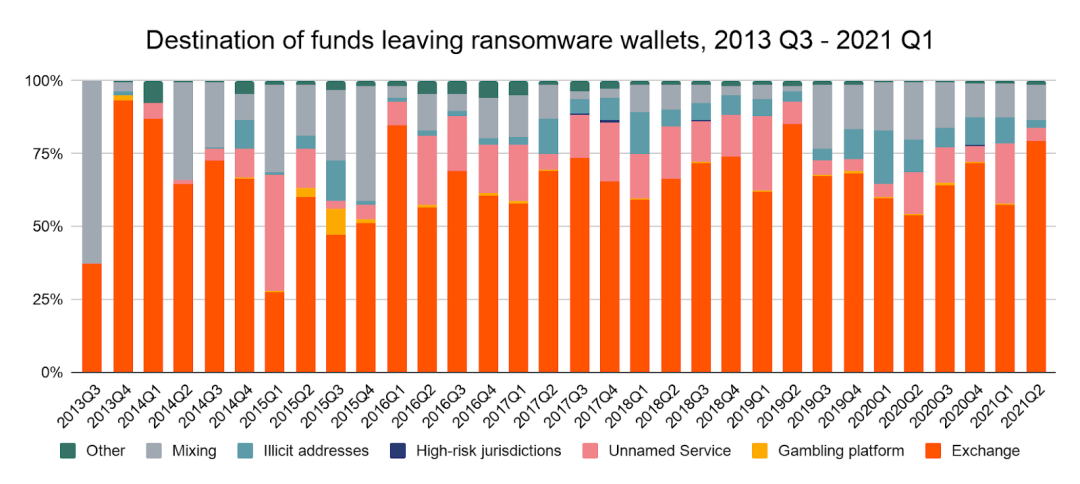

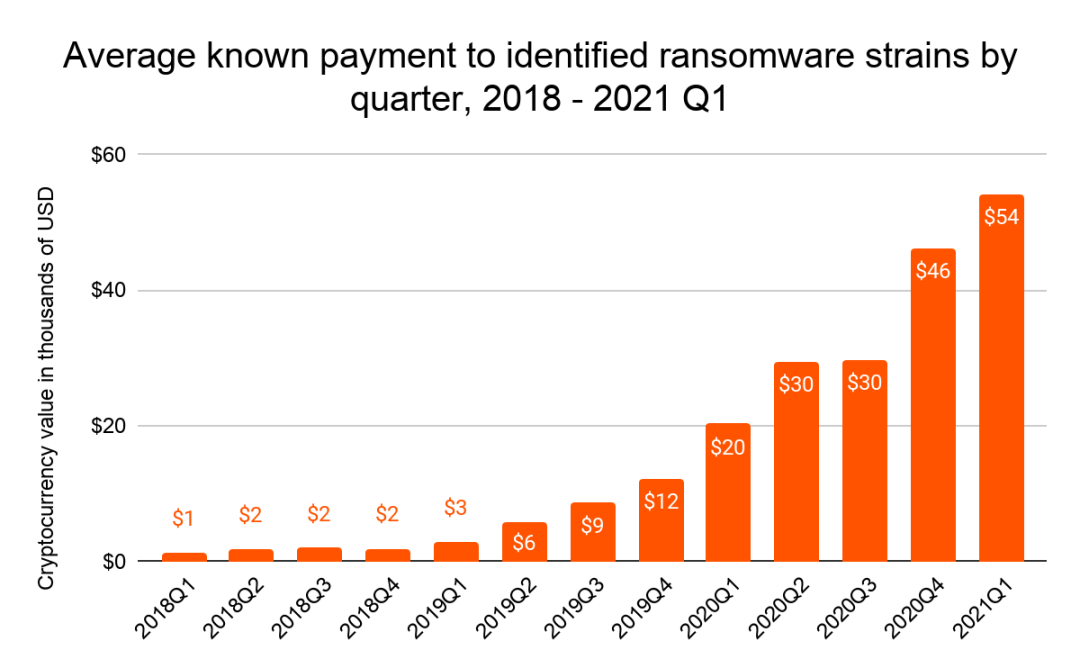

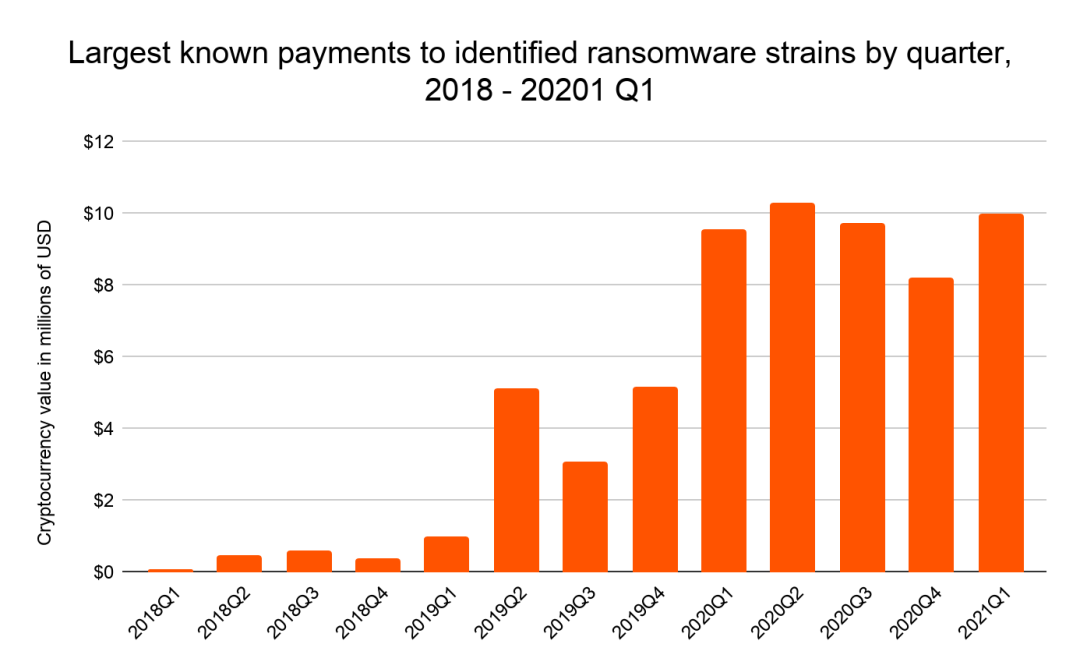

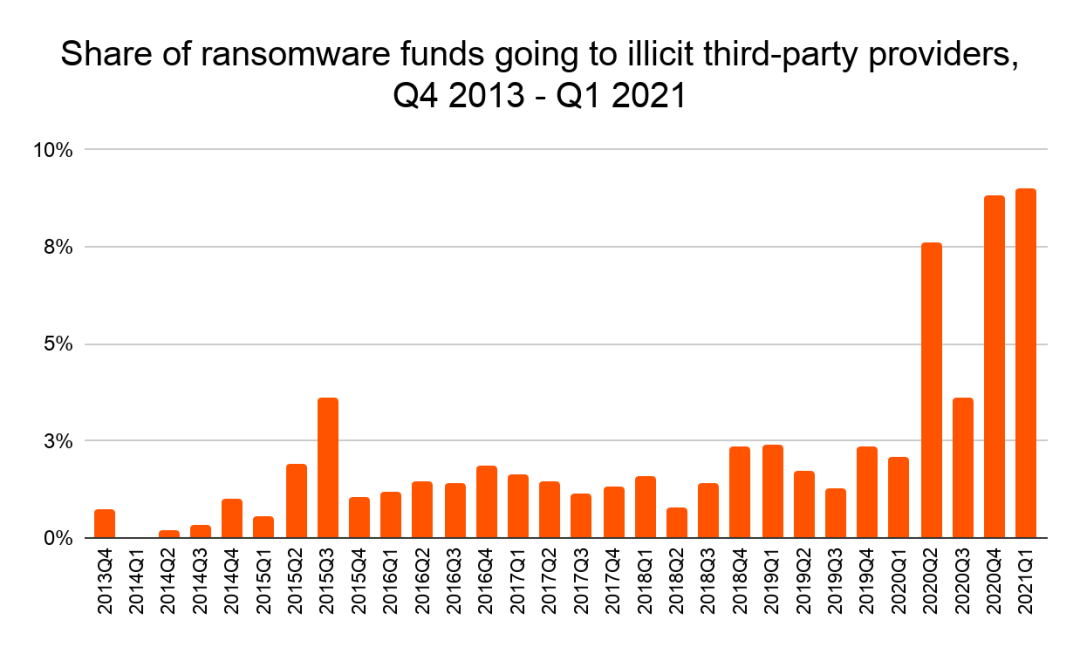

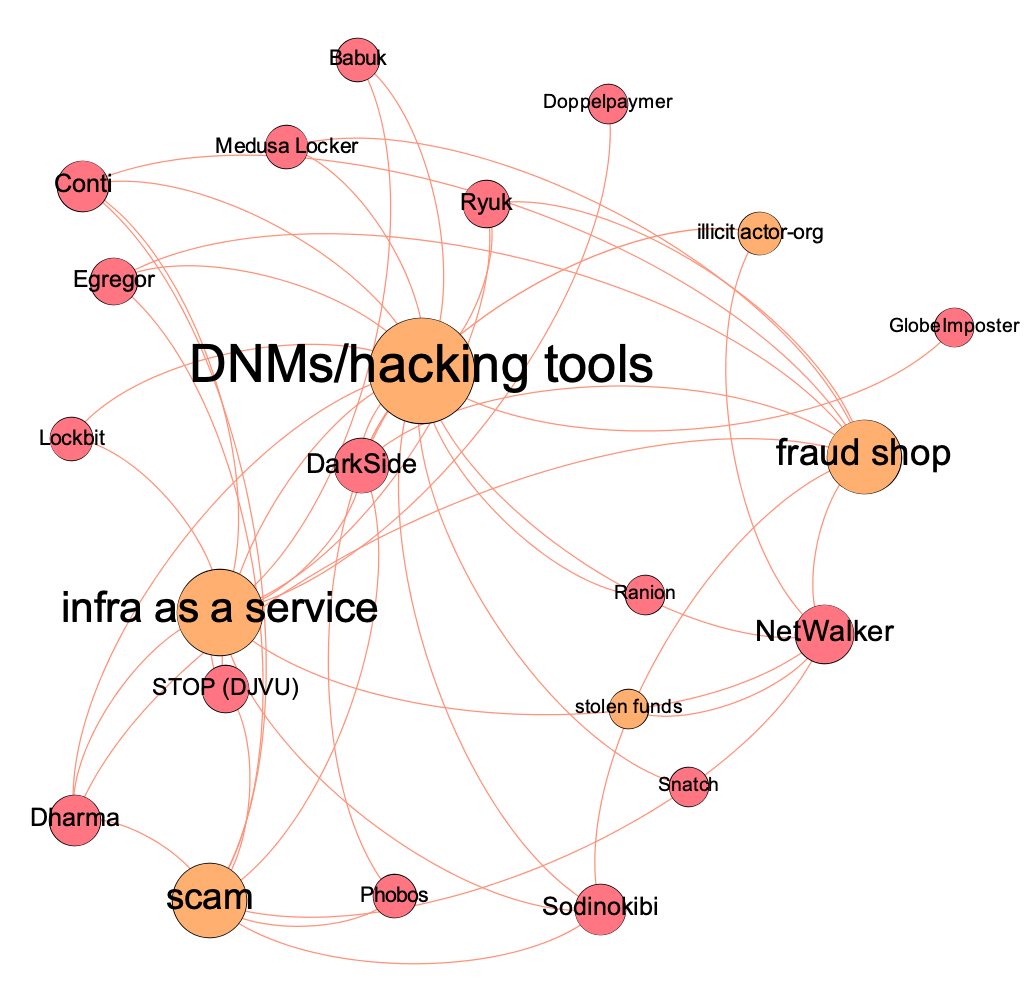

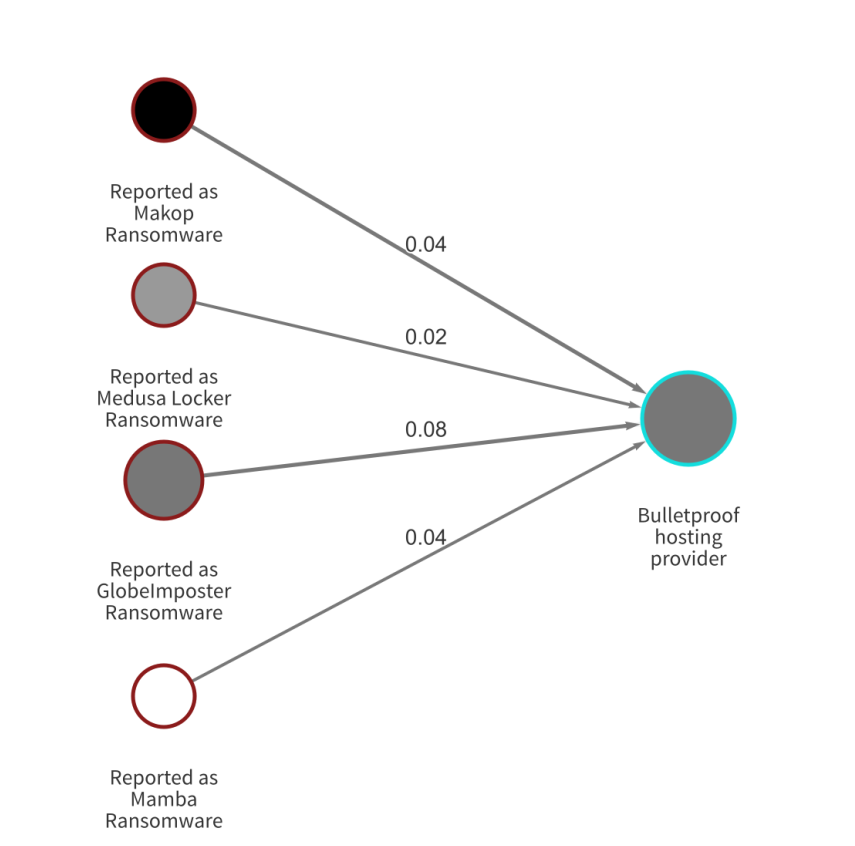

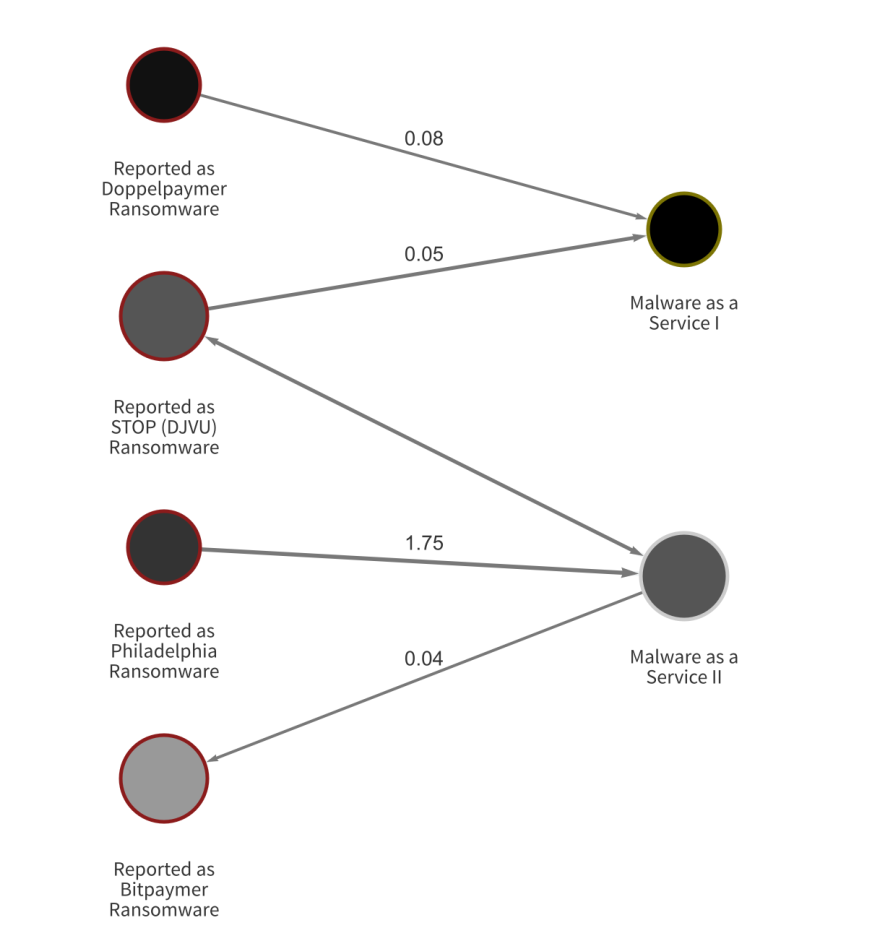

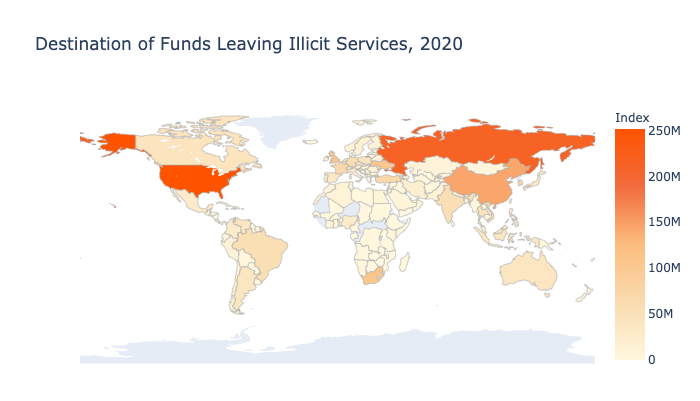

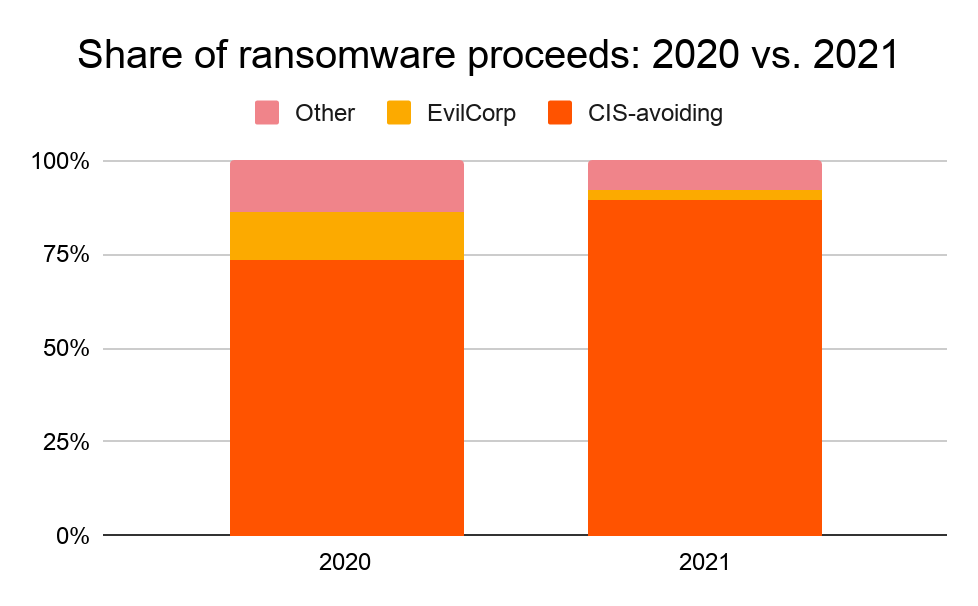

截至2013年至2021年Q1季度 勒索软件地址收到的加密币总价值 已超过6亿美金 勒索软件在 2020 年爆发,并且在进入 2021 年的近五个月内没有放缓的迹象。 货币种类包括:比特币现金、比特币、以太币、泰达币 当我们在 2 月份发布《2021 年加密货币犯罪报告》时,区块链分析显示,勒索软件受害者支付的总金额在 2020 年增长了 311%,达到价值近 3.5 亿美元的加密货币。没有其他类别的基于加密货币的犯罪有更高的增长率。然而,我们警告读者,这个数字可能是真实总数的下限。果然,自发布以来,我们已经确定了新的勒索软件地址以及我们尚未统计的付款,现在知道勒索软件受害者在 2020 年向攻击者支付了价值超过4.06 亿美元的加密货币。同样,这个数字将继续增长,因为我们发现更多勒索软件地址。 截至 2021 年 5 月 10 日,我们知道勒索软件攻击者已经从受害者那里拿走了至少价值 8100 万美元的加密货币。不过,8100 万美元目前必须被视为底线,因为随着我们确定更多的勒索软件地址,这个数字几乎肯定会增长。 从 2020 年开始,勒索软件的增加是由许多从受害者那里获取大笔资金的新毒株以及一些增加收入的先前存在的毒株所推动的。 货币种类包括:比特币现金、比特币、以太币、泰达币 勒索软件毒株不会持续运行,甚至每个月都不会运行。下面,根据我们当前的数据和地址归因,我们看到从 2020 年初到现在,收入最高的压力已经消退和流动。 包括的货币:BTC 全年活跃的病毒株数量可能给人的印象是有几个不同的团体在进行勒索软件攻击,但事实可能并非如此。正如我们在去年的加密货币犯罪报告中探讨的那样,许多毒株在RaaS模型(勒索软件即服务模型)上发挥作用,在该模型中,被称为附属机构的攻击者从其创建者或管理员那里“租用”特定勒索软件毒株,作为交换,他们获得从分支机构执行的每次成功攻击中抽取一部分资金。 许多 RaaS 分支机构在不同的菌株之间迁移,这表明勒索软件生态系统比人们乍看之下想象的要小。此外,许多网络安全研究人员认为,一些最大的菌株甚至可能拥有相同的创建者和管理员,他们公开关闭了一个菌株的运营,然后简单地以新名称发布了一个新的、非常相似的菌株。通过区块链分析,我们可以通过分析与不同勒索软件毒株相关的地址如何相互交易来阐明其中的一些联系。 包括的货币:BTC、BCH、ETH 勒索软件攻击者将从受害者那里窃取的大部分资金转移到主流交易所、高风险交易所(即那些合规标准松散甚至不存在的交易所)和混合器。 非法的第三方数据和基础设施供应商是否支持更大规模的勒索软件攻击? 从 2020 年开始,我们观察到的一个主要趋势是已知勒索软件平均支付金额的急剧增长。 已知的勒索软件平均支付金额从 2019 年第四季度的 12,000 美元增加到 2021 年第一季度的 54,000 美元,翻了两番多。新闻报道强调了更大的异常赎金,例如今年早些时候 REvil 要求计算机零件制造商宏碁支付5000万美元的赎金,尽管它是不清楚宏基是否付款。虽然我们尚未观察到如此规模的支付,但在过去两年中观察到的每季度最大的赎金支付已经大幅增长。 在 2020 年第一季度之前,我们从未见过超过 600 万美元的勒索软件付款,但此后每季度至少有一笔付款。 赎金支付规模的增加与从勒索软件地址到与辅助勒索软件服务相关的其他非法地址的支付增加相吻合。 非法第三方服务指的是一些供应商,其中一些供应商明显以犯罪分子的身份运作,可以帮助网络犯罪分子进行更大规模、更有效的攻击。这些工具(其中许多在暗网市场上可用)包括: 基础架构即服务提供商。勒索软件攻击者需要网络基础设施,如防弹虚拟主机、域注册服务、僵尸网络、代理服务和电子邮件服务来进行攻击。此外,许多人依靠云托管和其他形式的基础设施来进行数据渗漏攻击,这是一种新的策略,勒索软件攻击者会泄露从受害者那里窃取的数据,以迫使更快、更大额的支付。我们在勒索软件组织 Babuk 对华盛顿特区警察部队的持续攻击中看到了这方面的一个例子。自袭击发生以来,Babuk 已经公开了几名 DC 警察的个人信息,以向该部门施加压力。 黑客工具和访问提供商。勒索软件攻击者可能会向已经在称为“访问即服务”的框架下受到威胁的受害者购买网络访问权限。其他人会购买工具来帮助他们自己闯入受害者的网络。一个例子是漏洞利用工具包。漏洞利用工具包扫描漏洞以在网络上建立初始立足点或部署勒索软件等有效负载。这些漏洞利用使得勒索软件攻击者有可能追捕拥有更先进网络安全的大型组织,这些组织通常能够比不太成熟的组织支付更高的赎金。另一个例子是恶意软件即服务,它允许网络犯罪分子租用软件以更有效地分发勒索软件。 欺诈商店。欺诈商店在勒索软件操作中也发挥着重要作用。欺诈商店是暗网市场的一个子集,它们出售被盗数据,包括许多人的密码和个人身份信息 (PII),甚至还有用于获取受害者网络访问权限的受损 RDP 凭据。与上述利用和访问类似,此信息可以帮助勒索软件攻击者闯入受害者的计算机网络。 攻击后服务:一些勒索软件和 RaaS 采用了增强的勒索方法,例如雇用地下呼叫中心直接呼叫受害者,并对拒绝付款的受害者进行 DDoS 攻击,可能是通过 DDoS 即服务提供商租用的。勒索软件管理员甚至为受薪员工支付费用,以帮助受害者完成赎金支付流程,包括专业谈判人员。 在 2020 年之前,非法第三方服务很少占从勒索软件地址发送的资金的 3% 以上。从那时起,它们显着增加,通常占支出的 9%。还要记住,从 2020 年开始,从勒索软件地址发送的原始资金总额显着增加,这意味着这些数字表明勒索软件攻击者花在非法服务上的美元显着增加。 所有这些第三方供应商都使勒索软件攻击者能够更有效地瞄准更大的组织,并且他们不断增加的使用量可能是我们自 2020 年以来一直看到的更高赎金支付的原因之一。区块链分析表明,这些非法服务提供商已成为连接勒索软件生态系统的组织。例如,在下面的网络图中,我们展示了聚合中不同类型的提供商如何根据加密货币交易历史连接许多最多产的勒索软件。 红色气泡代表单个勒索软件菌株,而橙色气泡代表标记类别中的聚合服务组。 下面的 Chainalysis Reactor 图表提供了这种现象的更详细的示例。首先,我们看到多种勒索软件向流行的防弹托管服务提供商发送资金。 在第二个中,我们看到其他菌株与两个恶意软件即服务提供商进行交易。 如果勒索软件攻击者继续可以访问第三方供应商提供的高级基础设施和工具,我们预计赎金支付金额将继续增加。执法部门和加密货币企业必须共同努力,不仅要取缔攻击者本身,还要取缔为攻击提供便利的工具提供商。 来自俄罗斯附属网络犯罪分子的更多勒索软件攻击 正如我们在上文所述,许多勒索软件毒株与位于俄罗斯或与俄罗斯有关联的受制裁网络犯罪集团有关,例如臭名昭著的 Evil Corp,据报道其领导层与俄罗斯政府有联系。一般来说,与俄罗斯和独立国家联合体 (CIS) 中其他俄语国家有关联的网络犯罪分子一直是世界上最多产的组织之一。俄罗斯附属服务从非法地址收到的加密货币比其他任何国家都多,这表明俄罗斯附属网络犯罪分子是今年基于加密货币犯罪的最大经济受益者。大部分活动是由 Hydra 推动的,一个位于俄罗斯的暗网市场,除了毒品外,该市场还出售可能对勒索软件攻击者有用的被盗数据。 到 2021 年,与俄罗斯和其他独联体国家相关的勒索软件毒株在整个勒索软件活动中所占的份额更大。我们通过比较两类勒索软件毒株在 2020 年和 2021 年的活动在下图中显示这一点: 与Evil Corp.相关的菌株 如果勒索软件检测到受害者的操作系统位于独联体国家/地区,则带有阻止加密的代码的应变。通常可以假定这些毒株起源于俄罗斯或其他独联体国家。 数字很清楚:总的来说,与 2020 年相比,这些勒索软件毒株在 2021 年的活动更多。 请注意:该图反映了 2020 年和 2021 年十个最活跃的毒株所造成的勒索软件活动总量。虽然这不包括许多个别毒株,但它仍然反映了这两年的大部分活动。 到 2020 年,所研究的勒索软件收益中大约有 86% 可归因于与 Evil Corp 相关或旨在避开独联体国家的勒索软件毒株。到 2021 年为止,该数字为 92%。 美国政府已经在认真对待俄罗斯网络犯罪的威胁,拜登总统在今年早些时候 SolarWinds 黑客事件后宣布了对俄罗斯团体和个人的几项新制裁。有关勒索软件的数据特别表明,区块链分析以及与整个加密货币行业的其他公司的合作对于打击来自与俄罗斯和其他敌对国家结盟的团体的网络犯罪至关重要。 原文作者: BY CHAINALYSIS TEAM 原文链接: https://blog.chainalysis.com/reports/ransomware-update-may-2021/ 原文标题: Ransomware 2021: Critical Mid-year Update [REPORT PREVIEW]